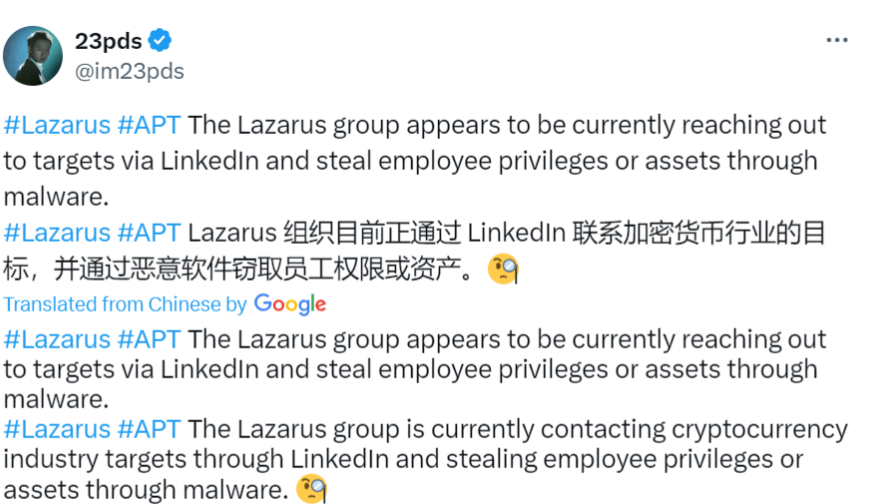

Nhóm hacker Triều Tiên Lazarus đã sử dụng LinkedIn để nhắm mục tiêu vào người dùng dễ tổn thương và đánh cắp tài sản thông qua các cuộc tấn công phần mềm độc hại.

Công ty phân tích bảo mật blockchain SlowMist đã tiết lộ rằng nhóm Lazarus giả mạo nhà phát triển blockchain trên LinkedIn để tìm kiếm việc làm và sau đó đánh cắp thông tin xác thực bí mật của nhân viên thông qua việc mời quyền truy cập vào kho lưu trữ của họ để chạy mã độc.

Sử dụng LinkedIn để tấn công có chủ đích không phải là một phương pháp mới và nhóm hacker Triều Tiên đã sử dụng một chiến thuật tương tự vào tháng 12 năm 2023, đóng giả là một nhà tuyển dụng Meta giả mạo.

Sau khi liên hệ với nạn nhân qua LinkedIn, nhà tuyển dụng giả mạo đã yêu cầu các “ứng viên” được nhắm mục tiêu tải xuống hai thử thách mã hóa như một phần của quy trình tuyển dụng. Hai tệp mã hóa này chứa phần mềm độc hại và khi chạy trên máy tính làm việc, chúng đã phát hành một Trojan cho phép truy cập từ xa.